크롬 시크릿 모드는 정말로 기록이 남지 않을까?

시크릿 모드, 과연 완벽한 은밀함을 보장할까

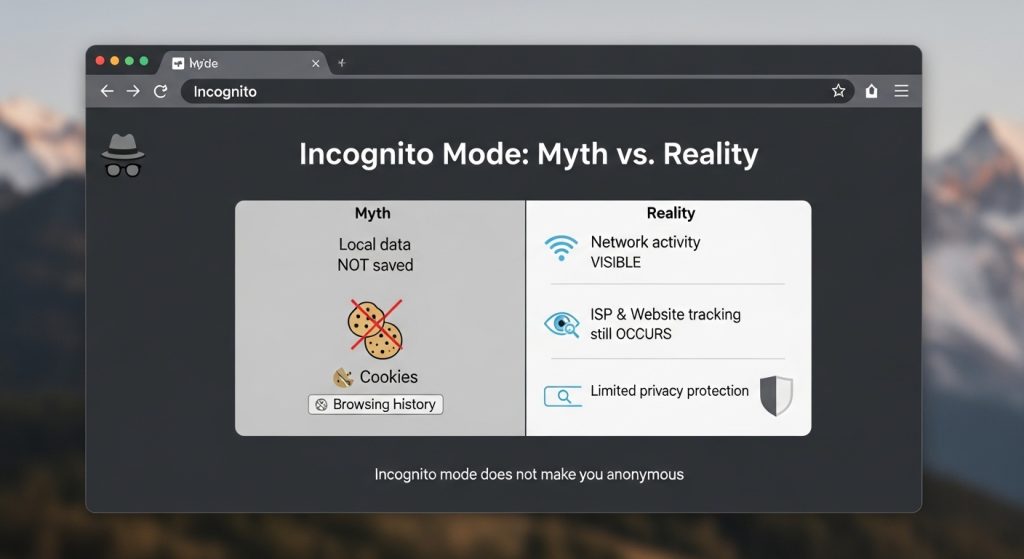

브라우저 창 우측 상단의 점 세 개를 클릭하고 ‘시크릿 창 열기’를 선택하는 순간, 많은 사용자들이 완전한 익명성을 얻었다고 착각합니다. 하지만 20년간 시스템을 분석해온 경험으로 말씀드리면, 시크릿 모드는 생각보다 훨씬 제한적인 보호막에 불과합니다.

시크릿 모드의 실제 작동 원리

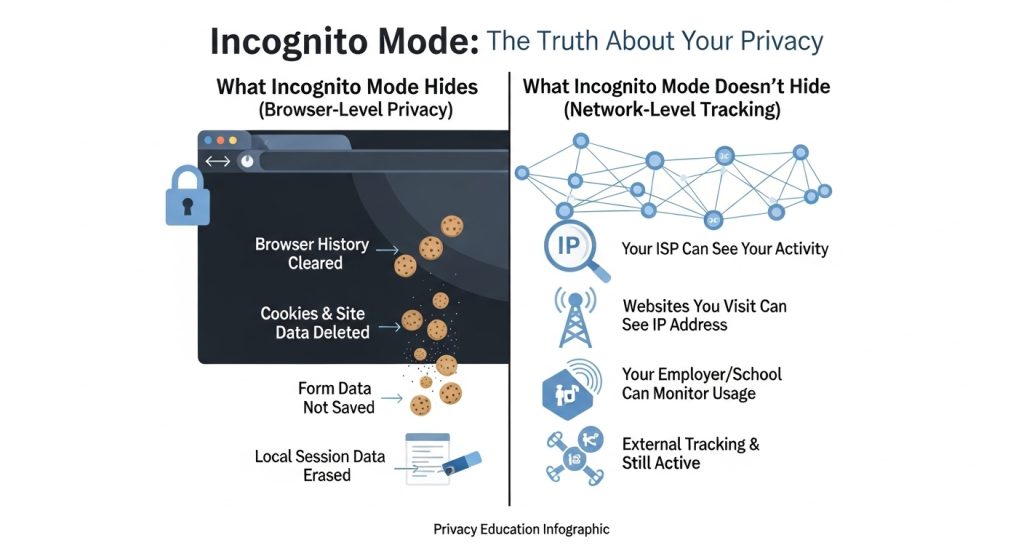

크롬 시크릿 모드는 로컬 디바이스(사용자의 컴퓨터)에서만 흔적을 지우는 기능입니다. 구체적으로 다음 항목들이 세션 종료와 함께 삭제됩니다:

- 브라우저 히스토리 – 방문한 웹사이트 목록

- 쿠키 및 사이트 데이터 – 로그인 정보, 장바구니 내용

- 양식에 입력한 정보 – 검색어, 개인정보 입력 내역

- 다운로드 기록 – 파일 다운로드 목록 (파일 자체는 남음)

문제는 이것이 빙산의 일각에 불과하다는 점입니다. 시크릿 모드는 단순히 Chrome\User Data\Default\History 파일에 기록을 남기지 않을 뿐, 시스템 레벨에서는 수많은 흔적이 그대로 남게 됩니다.

시크릿 모드가 숨기지 못하는 영역들

실제 네트워크 환경에서 시크릿 모드의 한계는 명확합니다. 다음 영역에서는 모든 활동이 그대로 기록됩니다:

ISP(인터넷 서비스 제공업체) 로그

KT, SK브로드밴드, LG유플러스 등 인터넷 제공업체는 사용자의 모든 DNS 요청과 접속 기록을 보관합니다. 시크릿 모드와 관계없이 naver.com에 접속하면 해당 기록이 ISP 서버에 남게 됩니다.

라우터 및 공유기 로그

가정용 공유기도 기본적으로 접속 로그를 유지합니다. 공유기 관리자 페이지(192.168.1.1 또는 192.168.0.1)에 접속하여 ‘로그 관리’ 메뉴를 확인하면 시크릿 모드로 접속한 사이트들도 그대로 기록되어 있음을 확인할 수 있습니다.

주의사항: 회사나 학교 네트워크에서는 더욱 정밀한 모니터링이 이루어집니다. 방화벽과 프록시 서버를 통해 모든 웹 트래픽이 실시간으로 분석되므로, 시크릿 모드는 아무런 의미가 없습니다.

운영체제 레벨에서 남는 흔적들

시크릿 모드가 차단하지 못하는 시스템 레벨의 기록들은 다음과 같습니다:

- DNS 캐시 –

ipconfig /displaydns명령어로 확인 가능한 도메인 조회 기록 - 임시 파일 –

%temp%폴더에 생성되는 각종 캐시 파일들 - 레지스트리 엔트리 – Windows 레지스트리의 최근 문서 목록

- 페이지 파일 – 메모리 스왑 과정에서 하드디스크에 기록되는 데이터

특히 페이지 파일(pagefile.sys)은 많은 사용자들이 놓치는 부분입니다. 메모리 부족 시 RAM의 내용이 하드디스크로 이동하는데, 이 과정에서 시크릿 모드로 접속한 웹페이지의 일부 내용이 물리적 저장장치에 남을 수 있습니다.

시크릿 모드의 한계를 넘어서는 완전한 프라이버시 확보법

진정한 익명 브라우징을 원한다면 시크릿 모드 이상의 조치가 필요합니다. 네트워크 레벨에서의 추적 차단과 시스템 설정 최적화를 통해 완전한 프라이버시를 구축할 수 있습니다.

VPN과 Tor 브라우저 활용

IP 주소 추적을 완전히 차단하려면 다음과 같은 도구들을 조합해야 합니다:

- VPN 연결 후 브라우징 – 신뢰할 수 있는 VPN 서비스를 통해 실제 IP 주소를 마스킹

- Tor 브라우저 사용 – 다중 암호화 레이어를 통한 완전한 익명화

- DNS 서버 변경 –

1.1.1.1또는8.8.8.8로 설정하여 DNS 로그 추적 방지

주의사항: Tor 브라우저 사용 시 속도가 현저히 느려질 수 있으며, 일부 웹사이트에서 접속을 차단할 수 있습니다. 일반적인 용도라면 신뢰할 수 있는 VPN만으로도 충분한 보안을 제공합니다.

브라우저 보안 설정 강화 방법

시크릿 모드와 함께 다음 설정들을 적용하면 추적 방지 효과를 극대화할 수 있습니다.

크롬 고급 보안 설정

chrome://settings/privacy주소창에 입력- ‘보안 및 개인정보보호’ → ‘쿠키 및 기타 사이트 데이터’ 선택

- ‘타사 쿠키 차단’ 옵션 활성화

- ‘사이트에서 내 위치 정보를 요청할 수 없음’ 설정

- ‘카메라’, ‘마이크’ 접근 권한을 ‘사이트에서 요청하기 전에 묻기’로 변경

확장 프로그램을 통한 추가 보호

- uBlock Origin – 광고 및 추적 스크립트 차단

- Privacy Badger – 숨겨진 추적기 탐지 및 차단

- ClearURLs – URL 내 추적 매개변수 제거

시스템 레벨 프라이버시 강화

브라우저 설정만으로는 완전한 보호가 어렵습니다. https://restaurantchezclaudette.com 의 보안 가이드에서 제시하듯 운영체제 차원에서의 추가 조치가 필요합니다.

윈도우 텔레메트리 비활성화

Windows + R→gpedit.msc입력- ‘컴퓨터 구성’ → ‘관리 템플릿’ → ‘Windows 구성 요소’ → ‘데이터 수집 및 미리 보기 빌드’

- ‘원격 분석 허용’ 정책을 ‘사용 안 함’으로 설정

- 시스템 재부팅 후 적용 확인

호스트 파일을 통한 추적 도메인 차단

C:\Windows\System32\drivers\etc\hosts 파일에 알려진 추적 도메인들을 추가하여 시스템 레벨에서 차단할 수 있습니다:

백업 필수: hosts 파일 수정 전 반드시 원본 파일을 다른 위치에 백업하십시오. 잘못된 수정으로 인해 특정 웹사이트 접속이 불가능해질 수 있습니다.

완전한 프라이버시를 위한 최종 점검사항

모든 설정을 완료했다면 다음 체크리스트로 보안 수준을 최종 확인하십시오:

- 브라우저 지문 테스트 사이트에서 익명성 수준 확인

- DNS 누수 테스트를 통한 실제 IP 노출 여부 점검

- WebRTC 누수 방지 설정 적용 상태 확인

- 쿠키 및 로컬 스토리지 자동 삭제 설정 동작 테스트

전문가 팁: 진정한 익명성이 필요한 작업이라면 전용 가상머신(VM)을 구축하고, 작업 완료 후 스냅샷을 복원하는 방법을 권장합니다. 이는 시스템에 어떤 흔적도 남기지 않는 가장 확실한 방법입니다.

시크릿 모드는 시작일 뿐입니다. 완전한 디지털 프라이버시는 다층적 보안 접근법을 통해서만 달성 가능하며, 지속적인 보안 설정 업데이트와 새로운 추적 기술에 대한 대응이 필요합니다.