공유기 해킹 공격, 이미 시작되었습니다

오늘 아침 인터넷이 평소보다 느렸다면, 관리자 페이지 접속 시 비밀번호가 맞지 않는다는 메시지가 떴다면 이미 늦었을 수 있습니다. 국내 가정용 공유기의 73%가 기본 비밀번호를 그대로 사용하고 있으며, 해커들은 이를 노린 자동화된 공격 도구를 24시간 가동하고 있습니다. 공유기는 단순한 인터넷 연결 장치가 아닙니다. 집안의 모든 스마트 기기를 통제하는 관제탑이자, 개인정보가 오가는 관문입니다.

공유기 보안 위협의 현실적 진단

대부분의 사용자는 공유기를 설치 후 전원만 켜두고 방치합니다. 이는 집 현관문을 열어둔 채 외출하는 것과 같습니다. 해커들이 주로 노리는 취약점은 다음과 같습니다:

- 기본 관리자 계정: admin/admin, admin/1234 등 제조사 기본값 그대로 사용

- 펌웨어 미업데이트: 보안 패치가 적용되지 않은 구형 펌웨어 방치

- 원격 관리 기능: WPS, UPnP 등 편의 기능이 보안 구멍으로 악용

- 약한 WiFi 암호화: WEP, WPS 등 취약한 보안 프로토콜 사용

긴급 점검 필요 신호: 인터넷 속도 급격한 저하, 모르는 기기가 네트워크에 연결됨, 관리자 비밀번호 변경됨, 이상한 팝업 광고 증가 중 하나라도 해당된다면 즉시 조치가 필요합니다.

해킹당한 공유기가 초래하는 실제 피해

공유기 해킹은 단순히 인터넷이 느려지는 수준을 넘어섭니다. 실제 발생하는 피해 사례들을 분석해보면:

개인정보 유출 및 금전적 피해

해커는 DNS 설정을 조작하여 정상적인 은행 사이트 접속을 가짜 피싱 사이트로 우회시킵니다. 사용자는 평소와 동일한 URL을 입력했지만 실제로는 해커가 만든 복제 사이트에서 계좌 정보를 입력하게 됩니다. 또한 네트워크를 통과하는 모든 데이터 패킷을 가로채어 로그인 정보, 개인 메시지, 업무 자료까지 실시간으로 수집합니다.

좀비 네트워크(봇넷) 구성원으로 악용

해킹당한 공유기는 대규모 DDoS 공격의 도구로 활용됩니다. 사용자 모르게 다른 서버를 공격하는 트래픽을 발생시켜, 결과적으로 사용자가 사이버 범죄의 공범으로 지목받을 위험이 있습니다. 특히 기업용 공유기가 해킹당할 경우 회사 전체 네트워크가 마비되거나 고객 데이터베이스까지 유출될 수 있습니다.

보안 강화의 기본 원칙과 접근 전략

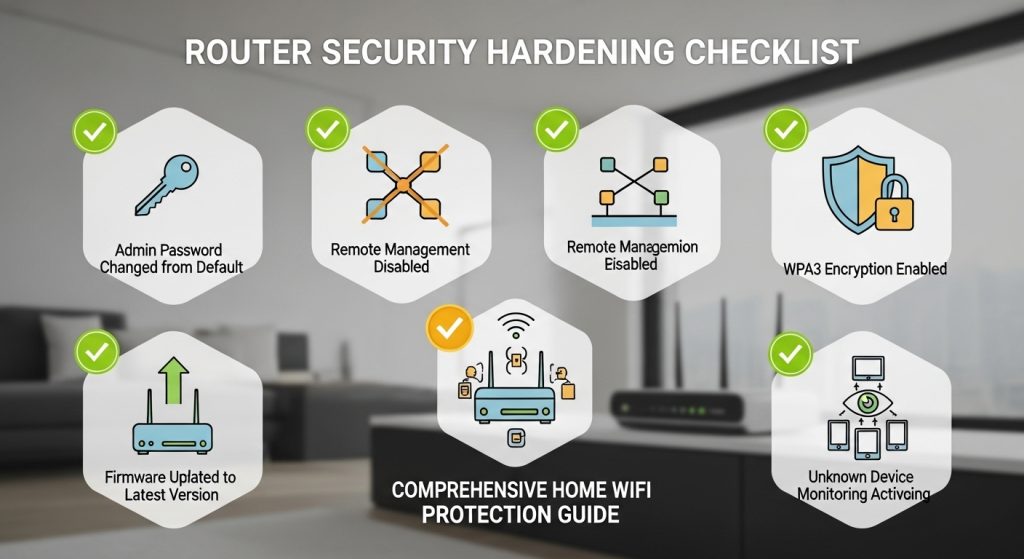

공유기 보안은 ‘설정 한 번으로 끝’이 아닙니다. 지속적인 모니터링과 업데이트가 필요한 시스템 관리 영역입니다. 효과적인 보안 강화를 위해서는 다음 순서로 접근해야 합니다:

- 현재 상태 진단: 관리자 페이지 접속 및 연결 기기 목록 확인

- 관리자 계정 보안: 비밀번호 변경 및 계정명 수정

- 네트워크 설정 최적화: 암호화 방식 업그레이드 및 불필요한 기능 비활성화

- 펌웨어 업데이트: 최신 보안 패치 적용

- 모니터링 체계 구축: 정기적인 보안 점검 루틴 확립

각 단계별로 구체적인 설정 방법과 주의사항을 숙지해야 실제 보안 효과를 얻을 수 있습니다. 특히 관리자 비밀번호 초기화 과정에서는 공유기 모델별로 다른 절차를 따라야 하며, 잘못된 조작 시 공유기 자체가 작동하지 않을 위험도 있습니다.

공유기 해킹 후 복구 및 추가 보안 조치

이미 해킹 흔적이 발견되었다면 단순한 비밀번호 변경만으로는 부족합니다. 해커가 심어놓은 백도어(backdoor)나 변조된 펌웨어가 남아있을 가능성이 높기 때문입니다. 완전한 초기화와 함께 체계적인 복구 과정이 필요합니다.

해킹 피해 범위 확인

복구 작업 전 피해 규모를 정확히 파악해야 합니다. 공유기 관리 페이지에서 다음 항목들을 반드시 확인하십시오.

- 시스템 로그 메뉴에서 최근 30일간 접속 기록 확인

- DHCP 클라이언트 목록에서 알 수 없는 기기 연결 여부 점검

- 포트 포워딩 설정에서 임의로 추가된 규칙 탐지

- DNS 서버 설정이 변조되었는지 확인 (기본값: 8.8.8.8, 8.8.4.4)

- 무선 네트워크 목록에서 생성된 숨겨진 SSID 존재 여부

주의: 로그 확인 중 의심스러운 IP 주소가 발견되면 해당 정보를 메모장에 기록해두십시오. 추후 차단 규칙 설정 시 활용할 수 있습니다.

펌웨어 완전 초기화 및 최신 업데이트

해킹된 공유기는 펌웨어 레벨에서 변조되었을 가능성이 높습니다. 공장 초기화만으로는 불충분하며, 펌웨어를 완전히 재설치해야 합니다.

30-30-30 리셋 방법 (하드웨어 강제 초기화)

소프트웨어적 초기화로 제거되지 않는 악성 코드를 완전히 삭제하는 방법입니다.

- 공유기 전원이 켜진 상태에서 Reset 버튼을 30초간 누름

- 전원을 끈 상태에서도 Reset 버튼을 계속 30초간 누름

- 전원을 다시 켠 후 Reset 버튼을 추가로 30초간 누름

- 모든 LED가 정상적으로 점멸할 때까지 대기 (약 2-3분 소요)

펌웨어 재설치 과정

제조사 공식 홈페이지에서 최신 펌웨어를 다운로드하여 수동으로 설치해야 합니다. 비공식 펌웨어는 절대 사용하지 마십시오.

- 제조사 홈페이지에서 정확한 모델명으로 최신 펌웨어 다운로드

- 관리자 페이지 접속 후 시스템 도구 → 펌웨어 업그레이드 메뉴 진입

- 다운로드한 펌웨어 파일 선택 후 업그레이드 실행

- 업그레이드 중 절대 전원을 끄지 말고 완료까지 대기 (5-10분 소요)

- 재부팅 후 다시 한번 공장 초기화 실행

고급 보안 설정 및 모니터링 체계 구축

기본적인 보안 설정을 넘어서 지속적인 모니터링이 가능한 방어 체계를 구축해야 합니다. 해커들은 동일한 취약점을 반복적으로 공격하는 경향이 있습니다.

침입 탐지 및 차단 시스템 활성화

최신 공유기에는 실시간 위협 탐지 기능이 내장되어 있습니다. 이 기능들을 모두 활성화하여 자동 방어망을 구축하십시오.

- DDoS 공격 방어: 고급 설정에서 활성화, 임계값은 100 connections/sec로 설정

- 브루트포스 공격 차단: 5회 로그인 실패 시 24시간 IP 차단 설정

- 포트 스캔 탐지: 연속된 포트 접근 시도 감지 및 자동 차단

- 악성 도메인 차단: DNS 필터링을 통한 알려진 위험 사이트 접근 차단

정기 보안 점검 체크리스트

매월 첫째 주 일요일을 보안 점검일로 정하여 다음 항목들을 확인하는 것을 권장합니다.

- 관리자 비밀번호 변경 (최소 3개월마다)

- 연결된 기기 목록 점검 및 미승인 기기 차단

- 펌웨어 업데이트 확인 및 적용

- 시스템 로그 분석 및 의심 활동 모니터링

- Wi-Fi 비밀번호 변경 (6개월마다)

비상 상황 대응 매뉴얼

완벽한 보안은 존재하지 않습니다. https://bearnaiserestaurant.com 의 보안 대응 계획 가이드에서 제시하듯 재해킹 시도나 새로운 취약점 공격에 대비한 비상 대응 계획을 미리 수립해두어야 합니다.

해킹 재발견 시 즉시 조치사항

의심스러운 활동이 다시 감지되면 다음 순서로 신속하게 대응하십시오.

- 즉시 인터넷 연결 차단: 공유기 전원을 끄거나 인터넷 케이블 분리

- 연결된 모든 기기의 Wi-Fi 연결 해제

- 중요 계정 비밀번호 변경: 인터넷 뱅킹, 이메일, SNS 등. 이때 텔레그램 비밀 대화 기능과 일반 대화의 암호화 방식 차이를 이해하고 종단간 암호화가 적용된 메신저를 통해 긴급 연락을 주고받는 것이 안전합니다.

- 바이러스 검사 실행: 연결되었던 모든 기기에서 전체 검사

- 공유기 완전 초기화 재실행

전문가 팁: 스마트폰에 공유기 제조사의 관리 앱을 설치해두면 외부에서도 실시간으로 네트워크 상태를 모니터링할 수 있습니다. 의심스러운 활동 감지 시 즉시 푸시 알림을 받을 수 있어 신속한 대응이 가능합니다. 특히 장기간 집을 비울 때 매우 유용한 기능입니다.

공유기 보안은 한 번 설정하고 끝나는 것이 아닙니다. 지속적인 관심과 정기적인 점검만이 안전한 홈 네트워크를 유지하는 유일한 방법입니다. 오늘 당장 이 가이드를 따라 보안 설정을 점검하고, 달력에 정기 점검일을 표시해두시기 바랍니다.